Lo que los clientes están demandando hoy de los servicios y productos digitales son características brillantes y conectividad, pero la seguridad -para ellos- es simplemente una suposición. Y dicha suposición es errónea en demasiados casos. Desgraciadamente, como señalan en Techcrunch, se instalan nuevas capacidades encima de infraestructuras y máquinas basadas en la tecnología antigua, introduciendo enormes riesgos que antes no existían. El problema se agrava aún más por la lenta instalación de parches, que no se implementan cuando están disponibles en aras de evitar el tiempo de inactividad.

Todo -las redes eléctricas, las plataformas petrolíferas, los aviones, los hospitales- seguirá siendo vulnerable a los cibercriminales mientras no se adopte una nueva política de seguridad porque, desgraciadamente, las amenazas están evolucionando rápidamente, y las organizaciones -e incluso la infraestructura central de los países- se están quedando atrás.

El año pasado, múltiples sistemas de control industrial fueron atacados por un malware conocido como BlackEnergy y se demoraron meses en desarrollar parches correctores. Practicamente ninguno de estos sistemas utiliza la autenticación y mucho menos la encriptación. Lo mismo vale para la administración de los hospitales, y grandes bases de datos de pacientes han sido robadas. También se ha demostrado que las conexiones WiFi ofrecidas a los pasajeros en los aviones no quedaban separadas de las comunicaciones de los pilotos y sistemas de aviónica, lo cual facilitaba el acceso de hackers, y recién se está tomando medidas para separar las redes aunque tomas meses aplicarlas.

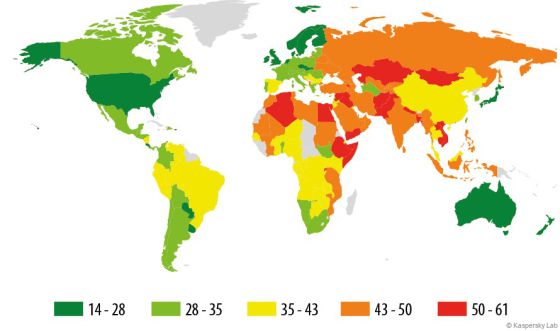

Gráfico mundial del índice de infección informática (Kasperski Lab)

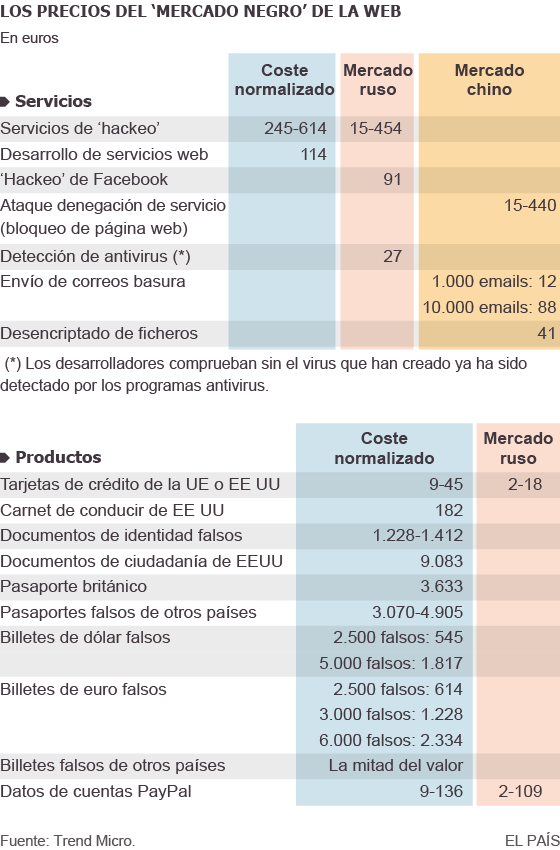

Las empresas de seguridad como Kasperski, Symantec, Panda, etc. advierten constantemente del aumento del malware y de los ataques masivos. Kaspersky descubre unos 325.000 virus nuevos cada día y en el primer trimestre de 2015 bloqueó más de 2.200 millones de ataques maliciosos a equipos y dispositivos móviles. Y cualquier persona puede contratar el servico de hackers: TrendMicro recopiló los precios en el mercado negro de los servicios y los productos más deseados por piratas y ladrones de datos: 91 euros para hackear una cuenta de Facebook, entre 15 y 440 euros para bloquear un sitio web, y por los datos robados de una tarjeta de crédito se pagan de 1,8 a 18 euros (El País.es, 15/07/2015; gráfico adjunto).

Es común, por ejemplo, que juegos gratuitos para Andoid o iOS introduzcan troyanos que roban las contraseñas (ha sido el caso, últimamente, de ‘Cowboy Adventure’ y ‘Jump Chess’). Kaspersky Lab advirtió en diciembre pasado que en 2015 se producirían grandes ciberataques dirigidos a los bancos y nuevos programas maliciosos para el robo de dinero en efectivo directamente desde los cajeros. Los ataques contra los sistemas de pagos virtuales también llegarían a sistemas como Apple Pay y se producirán ataques contra impresoras en red y otros dispositivos conectados. (PC World, 4/12/2014)

No se puede desconocer que existe una ciberguerra solapada, que se manifiesta en diversos tipos de ataques. Hace pocos días, Trend Micro ha descubierto una falla en la plataforma Java (usada como complemento o base para otras aplicaciones en muchos PC) que permitió alojar ahí una serie de URLs sospechosas que alojaban el nuevo ataque muy parecido al que fue lanzado en abril pasado contra miembros de la OTAN y la Casa Blanca (campaña conocida como Operación Pawn Storm).

El año pasado se conoció el ataque a las servidores de Sony Pictures, que llegó a destruirlas después de robar el contenido, atribuido por el FBI a Corea del Norte y considerado por el gobierno de Estados Unidos como un asunto de seguridad nacional (TICbeat, 19/12/2014). El gobierno surcoreano también ha informado que las centrales nucleares del país, diversas entidades bancarias, webs gubernamentales y canales de televisión fueron hackeadas en 2013 y 2014 (Genbeta, 22/12/2014).

En abril pasado, la base de datos del personal gubernamental de los Estados Unidos fue pirateada y los datos de más de 20 millones de empleados robados por los piratas (que se creen chinos). Los datos comprometidos o robados tendrían que ver, de acuerdo con la versión oficial, con números de la seguridad social, historial sanitario, financiero y antecedentes penales e incluso pasado familiar de los demandantes de empleo. El problema ha sido tal que el director del Office of Personnel Management ha debido presentar su renuncia (Business Insider, 17/06/2015). Informes de la Oficina de Responsabilidad del Gobierno que datan al menos de 2011 identificaron una brecha de seguridad en las habilidades cibernéticas de los trabajadores federales de numerosos organismos. Otro informe de 2011 señalaba que las agencias de gobierno tenían dificultades para contratar empleados técnicamente competentes en parte debido a que sus procesos de contratación eran lentos y complejos, y porque no podían pagar lo suficiente para permanecieran en el trabajo. (Recode.net, 11/07/2015)

Hace unos días, se descubrió que Impero Education Pro, una de las herramientas más utilizadas para monitorear y restringir el uso de Internet de los alumnos en las escuelas del Reino Unido, tiene un grave fallo de seguridad (ahora corregido) que podría haber dejado a cientos de miles de datos personales de los niños expuestos a los piratas informáticos. (The Guardian, 14/07/2015).

Los problemas ligados la seguridad acaban de multiplicarse desde que se sabe que el sistema de vigilancia para cuerpos y fuerzas de seguridad del estado de la empresa italiana Hacking Team, que es usado por un gran número de países y cuerpos policiales de varios países, ha sido hackeado. Los atacantes han accedido a un gran número de documentos con información sensible y han colgado casi 400GB en la red. El producto estrella de Hacking Team es un malware llamado Remote Control System (RCS) que permite infiltrar móviles y ordenadores para controlar comunicaciones a través de email, WhatsApp o Skype. Lo peor es que han publicado incluso el código fuente de este sistema, con lo cual está al alcance de todos los piratas que deseen explotarlo. (Hipertextual, 6/07/2015; Gizmodo, 7/07/2015). Se sabe ya que aprovecha una debilidad de Adobe Flash que permite ejecutar código malicioso sobre el ordenador de la víctima (Mozilla ha decidido bloquearlo en Firefox debido a ésta y muchas otras debilidades) y otras vulnerabilidades que afectan a todas las versiones de Windows desde XP, más otra que permite interceptar datos de cualquier terminal Android.

Más grave aún, técnicamente, es que Hacking Team había descubierto la forma de infectar los sistemas BIOS (los que ponen los fabricantes en cada computadora y no dependen de los sistemas operativos ya que son la base sobre la cual funcionan) y lo vendió desde el año pasado. Ningún antivirus es capaz de bloquear este rootkit y no sirve de nada reinstalar el sistema operativo. El BIOS debe ser actualizado mediante una herramienta proveída por el fabricante de la computadora y conviene establecer una contraseña para acceder al BIOS (algo poco común). (FayerWayer, 14/07/2015)

Y sabemos así que decenas de gobiernos utilizan herramientas de espionaje (aunque puedan estar restringidas a la policía y para persecución criminal) que provienen de una empresa "de seguridad" que no era capaz de proteger su propia seguridad. ¡Su base de datos interna con datos de clientes estaba totalmente en claro, sin contraseñas, e incluso compartían contraseñas por email no-cifrado! Sin embargo, para que fuese posible robar todo lo que fue robado, "el ataque podría haber sido llevado a cabo a nivel de Gobierno, o por alguien que tiene enormes fondos a su disposición" según el CEO de la empresa, o -según otros expertos- haberse tenido acceso físico a los computadores centrales (y tiempo para duplicar los discos duros). (Hipertextual, 13/07/2015)

También se conoce ahora el acuerdo de 41 países llamado "Wassenaar Arrangement", respaldado (y ampliado) por el U.S. Bureau of Industry and Security (BIS), que propone ampliarse al mundo digital y establecer reglas comunes para "regular" el desarrollo de software de intrusión "capaz de extraer o modificar los datos o la ruta de ejecución estándar de software con el fin de permitir la ejecución de las instrucciones proporcionadas externamente", lo cual ha puesto en alerta abogados e investigadores en seguridad, especialmente porque una de las normas propuestas rompería la capacidad fundamental para los creadores y vendedores de software de protección (que requerirían nuevas licencias oficiales para cada producto), lo que dejaría a todo el mundo más vulnerable a los tipos de ataques para la prevención de las cuales la regulación fue diseñada, según advierte la revista Wired. (Wired, 16/07/2015).

No hay comentarios:

Publicar un comentario

No se reciben comentarios.

Nota: solo los miembros de este blog pueden publicar comentarios.